به تازگی روت کیت ناشناختهای پیدا شده است که روی فناوری مدیریت سرور یکپارچه Lights-Out ( iLO ) شرکت Hewlett-Packard Enterprise قرار دارد تا حملاتی را انجام دهد که ماژولهای سیستم عامل را دستکاری کرده و دادهها را به طور کامل از سیستمهای آلوده پاک میکند.

این کشف که اولین نمونه بدافزار دنیای واقعی در سیستم عامل iLO است، توسط شرکت امنیت سایبری ایران امنیت پرداز در این هفته ثبت شد.

جنبههای متعددی از iLO وجود دارد که آن را تبدیل به یک سیستم عامل ایده آل برای بدافزارها و گروههای APT تبدیل میکند.

امتیازات بسیار بالا (بیشتر از هر سطح دسترسی در سیستم عامل)، دسترسی سطح پایین به سخت افزار، دور از چشم بودن، ادمینها و ابزارهای امنیتی، کمبود دانش و ابزارهای عمومی برای بازرسی iLO محافظت از آن و… از مهم ترین ویژگیها و جنبههای iLO است.

علاوه بر مدیریت سرورها، این واقعیت که ماژولهای iLO دسترسی گستردهای به تمام سیستم عامل، سخت افزار و نرم افزار نصب شده روی سرورها دارند، آنها را به کاندیدای ایده آلی برای نفوذ به سازمانها با استفاده از سرورهای HP تبدیل میکند، در حالی که بدافزار را قادر میسازد تا پس از راه اندازی مجدد و نصب مجدد سیستم عامل همچنان پایدار باقی بماند. با این حال، روش دقیق عملیات مورد استفاده برای نفوذ به زیرساخت شبکه و استقرار پاک کن هنوز ناشناخته باقی مانده است.

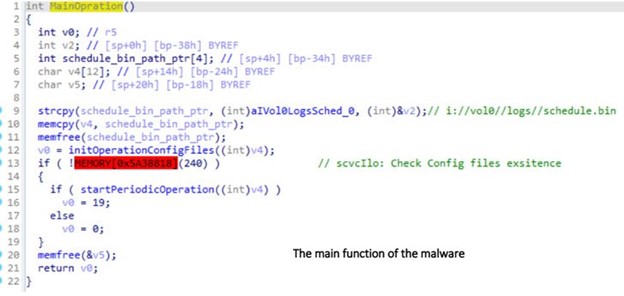

این روت کیت که iLOBleed نام دارد ، از سال 2020 در حملات مختلف با هدف دستکاری تعدادی از ماژولهای فریمور اصلی به منظور جلوگیری از به روز رسانی مخفیانه سیستم عامل مورد استفاده قرار گرفته است. به طور خاص، تغییرات ایجاد شده در روال سیستم عامل، فرآیند ارتقاء سیستم عامل را شبیه سازی میکند. ظاهراً با نمایش نسخه سیستم عامل مناسب و اضافه کردن گزارشهای مربوطه، در حالی که در واقعیت هیچ به روز رسانی انجام نمیشود.

محققان میگویند این به تنهایی نشان میدهد که هدف این بدافزار این است که یک روت کیت با حداکثر مخفی کاری باشد و از همه بازرسیهای امنیتی پنهان شود. بدافزاری که با پنهان شدن در یکی از قدرتمندترین منابع پردازشی (که همیشه روشن است)، میتواند هر دستوری را که از مهاجم دریافت میکند، بدون شناسایی اجرا کند.

مدل > HPE StoreFabric CN1200E پارت نامبر > E7Y06A تعداد...

پارت نامبر > P12954-001 توان خروجی > 580W AC ولتاژ ورودی > 100–240V...

تکنولوژی > LTO-6 ظرفیت فشرده > 6.25 ترابایت ظرفیت غیرفشرده...

پارت نامبر > MZILG3T8HCLS نوع محصول > Enterprise SSD –...

مشاوره رایگان

شرکت پاناپرداز پرسیا با 10 سال سابقه فعالیت می تواند در زمینه فروش سرورهای رک مونت و تاور برند HP ، قطعات اصلی آن مانند پردازنده، هارد، رم، رید کنترلر، کَش و ... نیاز کسب و کارها را برطرف نماید. همچنین کارشناسان ما در زمینه تعمیر و ارتقا سرورهای اچ پی می توانند پاسخگوی شما باشند. هدف آن است که بهترین کانفیگ و سخت افزار سرور را با بهترین قیمت برای کسب و کار شما فراهم آوریم.

Copyright ©2025 PanaPardaz | All Rights Reserved